Virtual Network

Azure Virtual Network

Et subnet som man kan kople tjenester til. Da kan de la være å være koplet mot internett, men bare til en "lokal" IP-addresse. Her velger man adresse-space. Man kan bare deployt en VPN Gateway i et virtuelt nettverk.

Routing

Man kan spesifisere egne routes i et subnet ofr å styre trafikkflyten.

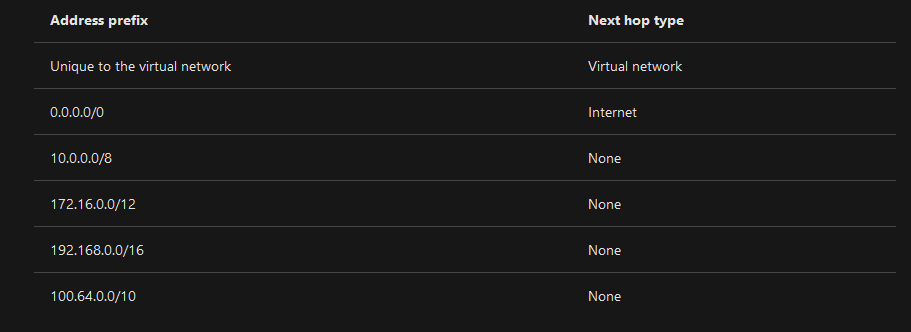

Hvert subnet har by default følgene system routes:

Disse kan man overstyre med sine egne custom regler og f.eks. sende all trafikk gjennom en VNVA eller en brannmyr fra en tredjepart.

Eksempel på hvordan en kan, med custom regler, rute trafikk gjennom en NVA eller en VPN Gateway

Det finnes to type custom routes:: User-defined rout eller BGP for å bli enige om routes mellom Azure og on-premises nettverk.

User-defined routes

Kan brukes om man f.eks. ikke ønsker at all trafikk skal gå direkte fra subnet til subnet, men skal først gjennom en brannmur. For å opprette dette kan man spesifisere følgende next-hop typer:

- Virtual Applicance: Typsik firewall dings. Kan være privat IP til en NIC koplet til VM, eller en privat IP til en intern lastbalanserer.

- Virtual network gateway: Next hop type er da VPN. Brukes for å rute visse addresser til en virutal network gateway.

- Virtual Netork: Overskriv default system ruten til et virutelt nettverk

- Internet: Ruter trafikk til spesifikke adresser mot internett

- None: Dropper pakkene sendt til spesifikke adress-prefixer.

Du kan ikke bruke "VirtualNetworkServiceendpoint" som next hop. Dette brukes internt for virtual network peering.

Border gateway protocol

Om man har en express route, eller en site-to-site kopling fra on-premises til Azure kan man bruke BGP for å "exchange" rutinginfromasjon.

Route prioritering

Azure matcher ruten med langes prefix match.

F.eks. vil melding til 10.0.0.2 der 10.0.0.0-16 og 10.0.0.0/24 er tilgjengelige routes gå mot /24 da den er mer spesifikk.

Desrom flere routes deler samme address prefix velger azure basert på denne rekkefølgen:

- User-defined routes

- BGP routes

- System routes

Network virtual applicance (NVA)

Felles betegnelse for middleware som opererer på nbettverksnivå. Det kan være ting som:

- En brannmur

- En WAN optimizer

- Application-delivery controllers

- Routers

- Load Balacers

- IDS/IPS

- Proxies

NVA kan installers fra Azure Marketplace.

Hvorfor det trengs, ifølge Microsoft:

"To control incoming traffic from the perimeter network and allow only traffic that meets security requirements to pass through."

F.eks. om man ønsker å filtrere all nettverk trafikk som kommer fra gateway:

Eks på NVA satt opp til å kjøre gjennom en VM